Wie Marktmanipulation zu einem 100-Millionen-Dollar-Exploit an der Solana DeFi Exchange Mango führte

Ein schurkischer Krypto-Händler verwendete Millionen von Dollar, um die Preise von Mangos MNGO-Token an der gleichnamigen dezentralen Börse (DEX) zu manipulieren, um schließlich über 116 Millionen Dollar an Liquidität von der Plattform abzuziehen.

Die Börse ermöglicht es Benutzern, Spot- und Perpetual Futures über ihre On-Chain-Handelsschnittstelle zu niedrigen Gebühren zu handeln. Laut Daten von CoinGecko wurden in den letzten 24 Stunden Krypto im Wert von rund 30 Millionen Dollar an der Börse gehandelt.

Der Schritt erfolgte inmitten des anhaltenden Dramas um einen Forderungsausfall innerhalb des Solana DeFi-Ökosystems, an dem die Kreditanwendung Solend und Mango beteiligt waren.

Wie heute Morgen haben sich Mango und Solend Anfang dieses Jahres zusammengetan, um Mittel zur Rettung eines großen Solana-Wals zusammenzustellen, der Schulden in Höhe von 207 Millionen US-Dollar auf mehrere Kreditplattformen verteilt hatte – in einem Schritt, der potenzielle Verluste im gesamten Solana-Ökosystem auffangen sollte, wenn die Position des Wals sollte liquidiert werden.

Wie der Exploit stattfand

Mango mit Sitz in Solana verlässt sich wie andere DEXs auf Smart Contracts, um Trades zwischen DeFi-Benutzern (Decentralized Finance) abzugleichen. Dies ist der Schlüssel zum Verständnis, wie der Exploit stattfand: Smart Contracts sind vollständig dezentralisiert und werden nicht von einer zentralisierten Partei beaufsichtigt – was bedeutet, dass ein Schurkenhändler genug Geld einsetzen kann, um Schlupflöcher in jedem Protokoll auszunutzen, ohne das Risiko einzugehen, dass jemand eingreift, um den Exploit zu stoppen angreifen, bevor er stattfindet.

Zwei Konten wurden verwendet, um den Angriff durchzuführen. Auf Konto „A“ verwendete der Händler zunächst 5 Millionen USD Coin (USDC), um 483 Millionen MNGO zu kaufen und short zu gehen oder gegen den Vermögenswert zu wetten. Dann verwendete der Händler auf Konto „B“ weitere 5 Millionen USDC, um die gleiche Menge an MNGO zu kaufen, wobei er insgesamt 10 Millionen USDC verwendete, um seine Position effektiv abzusichern, wie Daten zu Mango zeigen, auf die Joshua Lim, Head of Derivatives bei Genesis, hinweist.

Der Händler verwendete dann mehr Mittel, um Spot-MNGO-Token aufzukaufen, und brachte seinen Preis innerhalb von zehn Minuten von nur 2 Cent auf bis zu 91 Cent. Dies war möglich, da Spot-MNGO ein dünn gehandelter Token mit geringer Liquidität war, was es dem Schurkenhändler ermöglichte, die Preise schnell zu manipulieren.

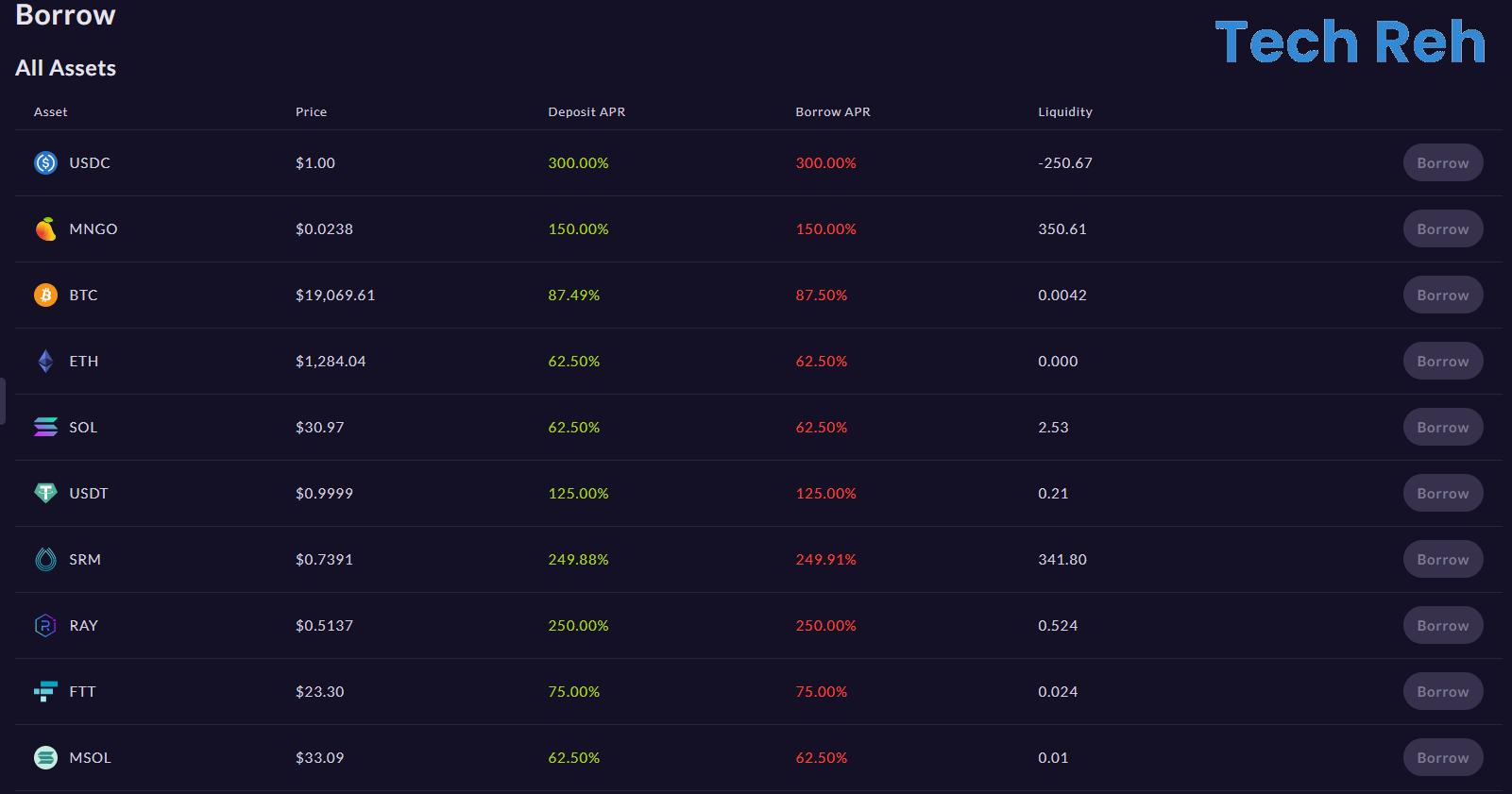

Als die Spot-MNGO-Preise stiegen, sammelte das Händlerkonto „B“ schnell etwa 420 Millionen US-Dollar an nicht realisierten Gewinnen. Der Angreifer entnahm dann über 116 Millionen US-Dollar an Liquidität aus allen auf Mango verfügbaren Token, wodurch das Protokoll effektiv ausgelöscht wurde.

Die Spot-MNGO-Preise korrigierten bald wieder auf 2 Cent und fielen unter die Preise, die der Händler zuerst zum Kauf von MNGO-Futures auf Konto „A“ verwendet hatte. Dieses Konto hat zum Zeitpunkt des Schreibens einen Gewinn von über 6 Millionen US-Dollar – aber auf der Plattform ist keine Liquidität mehr vorhanden, um den Händler aufzuteilen.

Alles in allem verwendete der Schurkenhändler über 10 Millionen USDC, um über 116 Millionen US-Dollar von Mango abzuheben, wobei er minimale Gebühren für die Durchführung des Angriffs zahlte und alles innerhalb der Parameter tat, wie die Plattform entworfen wurde. Mango wurde nicht gehackt, es funktionierte genau wie beabsichtigt, und ein versierter Trader, wenn auch mit schändlichen Absichten, schaffte es, Token-Liquidität herauszupressen.

Es ist wichtig zu beachten, dass die obige manipulative Strategie nicht an zwei zentralisierten Börsen funktioniert, da ein Händler, der hohe Gebote an einem Handelsplatz abgibt, bedeuten würde, dass die Preise an dieser Börse automatisch höher steigen und andere Börsen sofort den Preis von Vermögenswerten auf ihren eigenen Systemen erhöhen – was bedeutet, dass die Strategie wahrscheinlich keine Gewinne einbringt.

Unterdessen gaben Mango-Entwickler am frühen Mittwoch bekannt, dass sie den Exploit überprüft und den fehlerhaften Oracle-Anbieter Pyth für das Versäumnis verantwortlich gemacht hätten. Oracles sind Tools von Drittanbietern, die Daten von außerhalb einer Blockchain in diese abrufen.

Mangos Behauptung wurde von Pyths Hintermännern verteidigt. „Der Angreifer hat den Mango-Token, der ein kaum gehandelter Token ist, gepumpt und abgeladen“, schrieb Kanav Kariya, Präsident von Jump Crypto, einem Krypto-Fonds, der Pyth stark unterstützt hat, in einem Tweet.

„Oracles melden nur den Preis. Pyth/Switchboard hat die vorherrschenden Preise an den Börsen genau gemeldet“, fügte Kariya hinzu. MNGO ist in den letzten 24 Stunden um 40 % gefallen.